lvs说明:目前有三种IP负载均衡技术(VS/NAT、VS/TUN和VS/DR);

八种调度算法(rr,wrr,lc,wlc,lblc,lblcr,dh,sh)。 在调度器的实现技术中,IP负载均衡技术是效率最高的。在已有的IP负载均衡技术中有通过网络地址转换(Network Address Translation)将一组服务器构成一个高性能的、高可用的虚拟服务器,我们称之为VS/NAT技术(Virtual Server via Network Address Translation),大多数商品化的IP负载均衡调度器产品都是使用此方法,如Cisco的LocalDirector、F5的Big/IP和 Alteon的ACEDirector。在分析VS/NAT的缺点和网络服务的非对称性的基础上,我们提出通过IP隧道实现虚拟服务器的方法VS/TUN (Virtual Server via IP Tunneling),和通过直接路由实现虚拟服务器的方法VS/DR(Virtual Server via Direct Routing),它们可以极大地提高系统的伸缩性。所以,IPVS软件实现了这三种IP负载均衡技术,它们的大致原理如下(我们将在其他章节对其工作原理进行详细描述),Virtual Server via Network Address Translation(VS/NAT)

通过网络地址转换,调度器重写请求报文的目标地址,根据预设的调度算法,将请求分派给后端的真实服务器;真实服务器的响应报文通过调度器时,报文的源地址被重写,再返回给客户,完成整个负载调度过程。Virtual Server via IP Tunneling(VS/TUN)

采用NAT技术时,由于请求和响应报文都必须经过调度器地址重写,当客户请求越来越多时,调度器的处理能力将成为瓶颈。为了解决这个问题,调度器把请求报文通过IP隧道转发至真实服务器,而真实服务器将响应直接返回给客户,所以调度器只处理请求报文。由于一般网络服务应答比请求报文大许多,采用 VS/TUN技术后,集群系统的最大吞吐量可以提高10倍。Virtual Server via Direct Routing(VS/DR)

VS/DR通过改写请求报文的MAC地址,将请求发送到真实服务器,而真实服务器将响应直接返回给客户。同VS/TUN技术一样,VS/DR技术可极大地提高集群系统的伸缩性。这种方法没有IP隧道的开销,对集群中的真实服务器也没有必须支持IP隧道协议的要求,但是要求调度器与真实服务器都有一块网卡连在同一物理网段上。针对不同的网络服务需求和服务器配置,IPVS调度器实现了如下八种负载调度算法:使用比较多的是以下四种:

轮叫(Round Robin)

调度器通过"轮叫"调度算法将外部请求按顺序轮流分配到集群中的真实服务器上,它均等地对待每一台服务器,而不管服务器上实际的连接数和系统负载。加权轮叫(Weighted Round Robin)

调度器通过"加权轮叫"调度算法根据真实服务器的不同处理能力来调度访问请求。这样可以保证处理能力强的服务器处理更多的访问流量。调度器可以自动问询真实服务器的负载情况,并动态地调整其权值。最少链接(Least Connections)

调度器通过"最少连接"调度算法动态地将网络请求调度到已建立的链接数最少的服务器上。如果集群系统的真实服务器具有相近的系统性能,采用"最小连接"调度算法可以较好地均衡负载。加权最少链接(Weighted Least Connections)

在集群系统中的服务器性能差异较大的情况下,调度器采用"加权最少链接"调度算法优化负载均衡性能,具有较高权值的服务器将承受较大比例的活动连接负载。调度器可以自动问询真实服务器的负载情况,并动态地调整其权值。以上的文字,关于LVS的原理解释,来自 。

淡定的无聊,四处看论坛都发现有若干的文章提到了LVS+keepalived的配置,看得多了,古人又曾经云过:实践出真知。故且动手并记之,唯求勿忘,无他。

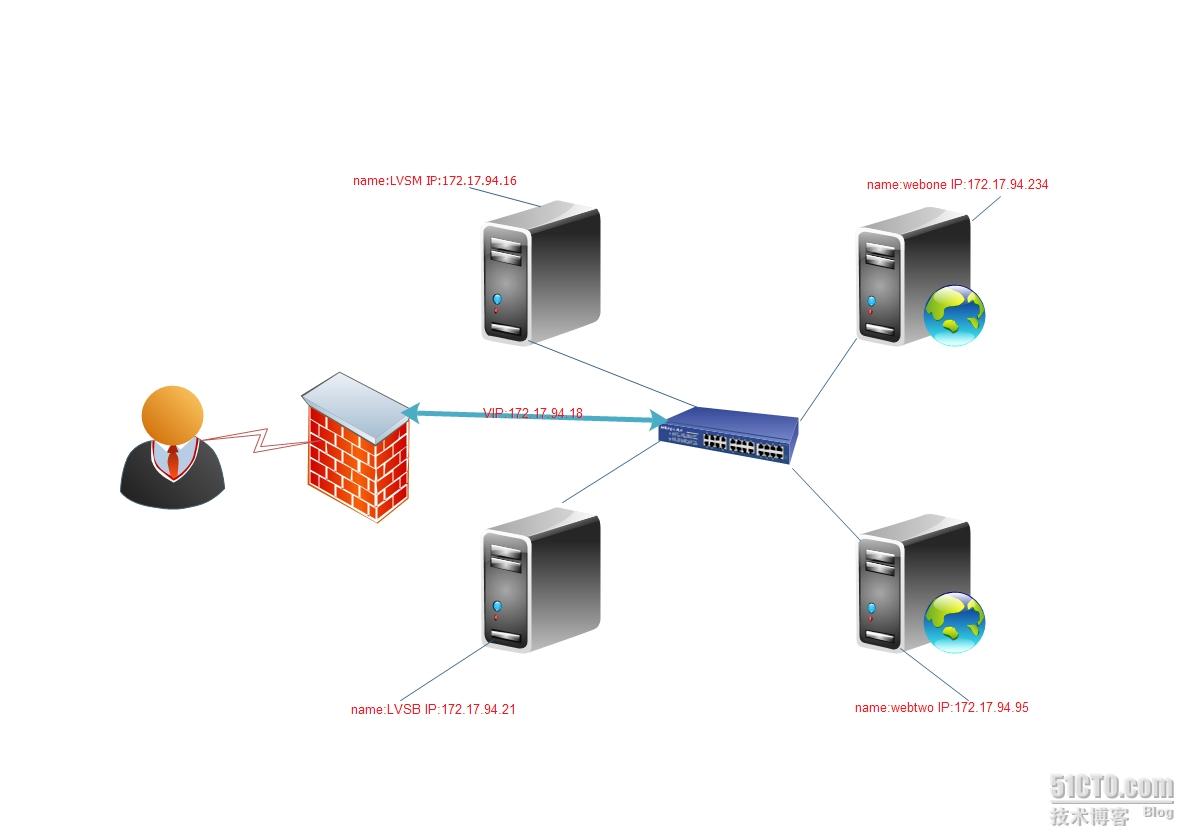

一个好习惯,先上图:

看图说话

1,四台测试电脑,为了测试方便,关闭了firewall和selinux

2,两台做负载,两台web服务器。

3,第一台主负载的名称:LVSM ,IP:172.17.94.16 操作系统:centos5.6 x86_64 2.6.18-274.el5

第二台主负载的名称:LVSB, IP:172.17.94.21 操作系统:centos 5.6 X86_64 2.6.18-274.el5

第一台web服务器名称:webone IP:172.17.94.234 操作系统: centos 5.6 i686

第二台 web服务器名称:webtwo IP:172.17.94.95 操作系统: centos 5.6 x86_x64 2.6.18-274.el5

VIP:172.17.94.18

4,安装LVS和keepalived前的准备

内核一定要注意,非常的注意。

一共三台电脑的系统是centos 5.6 x86_64 2.6.18-274.el5,其实最开始的内核是2.6.18-238.el5,但是我发现在/usr/src/kernels里面没有2.6.18-238.el6的包。

使用centos系统,直接采用yun来更新。

本来是准备使用编译安装的,发现kernel.org在维护。

#yum -y install kernel-devel

#yum -y install kernel-devel

#yum -y update kernel

#yum -y update kernel

#modprobe ip_vs //内核加载ip_vs模块

#modprobe ip_vs //内核加载ip_vs模块

#lsmod |grep ip_vs //查看是否加载成功。

#lsmod |grep ip_vs //查看是否加载成功。

#ln -s /usr/src/kernerls/2.6.18-274.el5-x86_64/ /usr/src/linux //生成一个链接文件

#ln -s /usr/src/kernerls/2.6.18-274.el5-x86_64/ /usr/src/linux //生成一个链接文件

#cp /usr/src/kernels/2.6.18-274.el5/include/net/ip_vs.h /usr/inclide/net/ //这个很重要,否则在安装ipvsadm的时候会提示缺少*.h文件

#cp /usr/src/kernels/2.6.18-274.el5/include/net/ip_vs.h /usr/inclide/net/ //这个很重要,否则在安装ipvsadm的时候会提示缺少*.h文件

#yum -y install openssl openssl-devel //安装keepalived需要

#yum -y install openssl openssl-devel //安装keepalived需要

前期准备工作完成,有些安装软件的依赖文件请慢慢琢磨着安装吧。比如gcc gcc-c++之类的。现在准备下载ipvsadm和keepalived了

#wget

#wget

#wget http://www.keepalived.org/software/keepalived-1.1.20.tar.gz

#wget http://www.keepalived.org/software/keepalived-1.1.20.tar.gz

5,下载完毕,安装之

# tar xzvf ipvsadm-1.24.tar.gz

# tar xzvf ipvsadm-1.24.tar.gz

#cd ipvsadm-1.24

#cd ipvsadm-1.24

#make && make install

#make && make install

安装完成,会多出以下文件。

/sbin/ipvsadm

/sbin/ipvsadm-save /sbin/ipvsadm-restore /usr/man/man8/ipvsadm.8 /usr/man/man8/ipvsadm-save.8 /usr/man/man8/ipvsadm-restore.8 /etc/rc.d/init.d/ipvsadm #tar xzvf keepalived-1.1.20.tar.gz

#tar xzvf keepalived-1.1.20.tar.gz

#cd keepalived-1.1.20

#cd keepalived-1.1.20

#./configure --prefix=/usr/local/keepalived

#./configure --prefix=/usr/local/keepalived

#make && make install

#make && make install

正确完成安装会显示如下信息:

Keepalived configuration

------------------------ Keepalived version : 1.1.20 Compiler : gcc Compiler flags : -g -O2 Extra Lib : -lpopt -lssl -lcrypto Use IPVS Framework : Yes IPVS sync daemon support : Yes Use VRRP Framework : Yes Use Debug flags : No然后对keepalived做以下操作:

#cp /usr/local/keepalived/etc/rc.d/init.d/keepalived /etc/rc.d/init.d/

#cp /usr/local/keepalived/etc/rc.d/init.d/keepalived /etc/rc.d/init.d/

#cp /usr/local/keepalived/etc/sysconfig/keepalived /etc/sysconfig

#cp /usr/local/keepalived/etc/sysconfig/keepalived /etc/sysconfig

#mkdir /etc/keepalived

#mkdir /etc/keepalived

#cp /usr/local/keepalived/etc/keepalived/keepalived.conf /etc/keepalived/

#cp /usr/local/keepalived/etc/keepalived/keepalived.conf /etc/keepalived/

#cp /usr/local/keepalived/sbin/keepalived /usr/sbin/

#cp /usr/local/keepalived/sbin/keepalived /usr/sbin/

#check --add keepalived

#check --add keepalived

#check --level 2345 keepalived on

#check --level 2345 keepalived on

安装完成,开始配置keepalived.conf

#vi /etc/keepalived/keepalived.conf

#vi /etc/keepalived/keepalived.conf

! Configuration File for keepalived

global_defs { notification_email { #acassen@firewall.loc #failover@firewall.loc #sysadmin@firewall.loc zjj@xxxxxx.com } # notification_email_from Alexandre.Cassen@firewall.loc notification_email_from localhost # smtp_server 127.0.0.1 smtp_connect_timeout 30 #router_id LVS_DEVEL router_id LVS_MASTER //从负载机器需要修改的地方,我改成LVS_BACKUP } vrrp_instance VI_1 { state MASTER //从负载机器需要修改的地方,我改成BACKUP interface eth0 virtual_router_id 51 priority 100 //从服务器需要修改的地方改成比100小的数字,改成99 advert_int 1 authentication { auth_type PASS auth_pass 1111 } virtual_ipaddress { #192.168.200.16 #192.168.200.17 #192.168.200.18 172.17.94.18 } } #virtual_server 192.168.200.100 443 { virtual_server 172.17.94.18 80 { delay_loop 6 lb_algo wrr #lb_kind NAT lb_kind DR nat_mask 255.255.224.0 persistence_timeout 50 protocol TCP # real_server 192.168.201.100 443 { real_server 172.17.94.234 80 { weight 1 TCP_CHECK { connect_timeout 10 nb_get_retry 3 delay_before_retry 3 connect_port 80 } } real_server 172.17.94.95 80 { weight 1 TCP_CHECK { connect_timeout 10 nb_get_retry 3 delay_before_retry 3 connect_port 80 } } }上面的配置地方主从都差不多,需要修改的地方'//'符号标出了。

非常注意的地方,注意"{"是否和"}"配对,注意"{"和前面的字符串需要有1个空格,比如"VI_1 {"不要写成了"VI_1{",否则查看日志

#tail -f /var/log/messages

你会看到keepalived 一直提示需要设置VI_1.

主从完成配置

两台负载的机器都需要做以上操作。

真实的web服务器配置。非常简单,就是一个脚本,我取名为real.sh

#vi real.sh

#vi real.sh

#!/bin/bash

#filename:real.sh VIP=172.17.94.18 . /etc/rc.d/init.d/functions case "$1" in start) ifconfig lo:0 $VIP broadcast $VIP netmask 255.255.255.255 up /sbin/route add -host $VIP dev lo:0 echo "1">/proc/sys/net/ipv4/conf/lo/arp_ignore echo "2">/proc/sys/net/ipv4/conf/lo/arp_announce echo "1">/proc/sys/net/ipv4/conf/all/arp_ignore echo "2">/proc/sys/net/ipv4/conf/all/arp_announce sysctl -p >/dev/null 2>&1 echo "realServer Start ok" ;; stop) ifconfig lo:0 down route del $VIP >/dev/null 2>&1 echo "0">/proc/sys/net/ipv4/conf/lo/arp_ignore echo "0">/proc/sys/net/ipv4/conf/lo/arp_announce echo "0">/proc/sys/net/ipv4/conf/all/arp_ignore echo "0">/proc/sys/net/ipv4/conf/all/arp_announce echo "realServer Stoped" ;; *) echo "Usage:$0{start|stop}" exit 1 esac exit 0上面这个脚本没什么好修改的,注意你自己的VIP输入正确就好了。其他的都可以照抄。

分别在2台web服务器上启动这个脚本。

然后再输入

#ifconfig

#ifconfig

eth0 Link encap:Ethernet HWaddr 00:50:8D:58:A8:DF

inet addr:172.17.94.234 Bcast:172.17.255.255 Mask:255.255.0.0 inet6 addr: fe80::250:8dff:fe58:a8df/64 Scope:Link UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 RX packets:19707 errors:0 dropped:0 overruns:0 frame:0 TX packets:2457 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:1000 RX bytes:2164485 (2.0 MiB) TX bytes:206181 (201.3 KiB) Interrupt:169 Base address:0x2000 lo Link encap:Local Loopback inet addr:127.0.0.1 Mask:255.0.0.0 inet6 addr: ::1/128 Scope:Host UP LOOPBACK RUNNING MTU:16436 Metric:1 RX packets:14 errors:0 dropped:0 overruns:0 frame:0 TX packets:14 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:0 RX bytes:1008 (1008.0 b) TX bytes:1008 (1008.0 b) lo:0 Link encap:Local Loopback #出现这个才正常,没有出现这个,允许real.sh脚本 inet addr:172.17.94.18 Mask:255.255.255.255 UP LOOPBACK RUNNING MTU:16436 Metric:1出来的就是这个样子。

注意在主负载服务器和从负载服务器输入以下命令

[root@LVSM keepalived]# ip add list

[root@LVSM keepalived]# ip add list

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 16436 qdisc noqueue

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo 2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast qlen 1000 link/ether 00:0c:29:0f:94:2f brd ff:ff:ff:ff:ff:ff inet 172.17.94.16/19 brd 172.17.95.255 scope global eth0 inet 172.17.94.18/32 scope global eth0 3: eth1: <BROADCAST,MULTICAST> mtu 1500 qdisc noop qlen 1000 link/ether 00:0c:29:0f:94:39 brd ff:ff:ff:ff:ff:ff上面的输出是主负载机器的

下面看看从负载的输出

#ip add list

[root@LVSB keepalived]# ip add list

[root@LVSB keepalived]# ip add list

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 16436 qdisc noqueue

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo 2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast qlen 1000 link/ether 00:0c:29:78:c6:35 brd ff:ff:ff:ff:ff:ff inet 172.17.94.21/19 brd 172.17.95.255 scope global eth0 3: eth1: <BROADCAST,MULTICAST> mtu 1500 qdisc noop qlen 1000 link/ether 00:0c:29:78:c6:3f brd ff:ff:ff:ff:ff:ff注意到差别没有。

现在如果关闭主负载,那么VIP会自动切换到从负载上来。

再输入以下命令查看

[root@LVSM keepalived]# ipvsadm

[root@LVSM keepalived]# ipvsadm

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags -> RemoteAddress:Port Forward Weight ActiveConn InActConn TCP 172.17.94.18:http wrr persistent 50 -> 172.17.94.95:http Route 1 0 0 -> 172.17.94.234:http Route 1 0 0#出现上面的才是正常的

ActiveConn和InActConn为0,是因为现在没有链接。